Ya no necesita ser un hacker volador para eludir la autenticación de dos factores de los servicios en línea. En la web oscura, las herramientas de automatización están proliferando para lograr esto. Y no es muy caro.

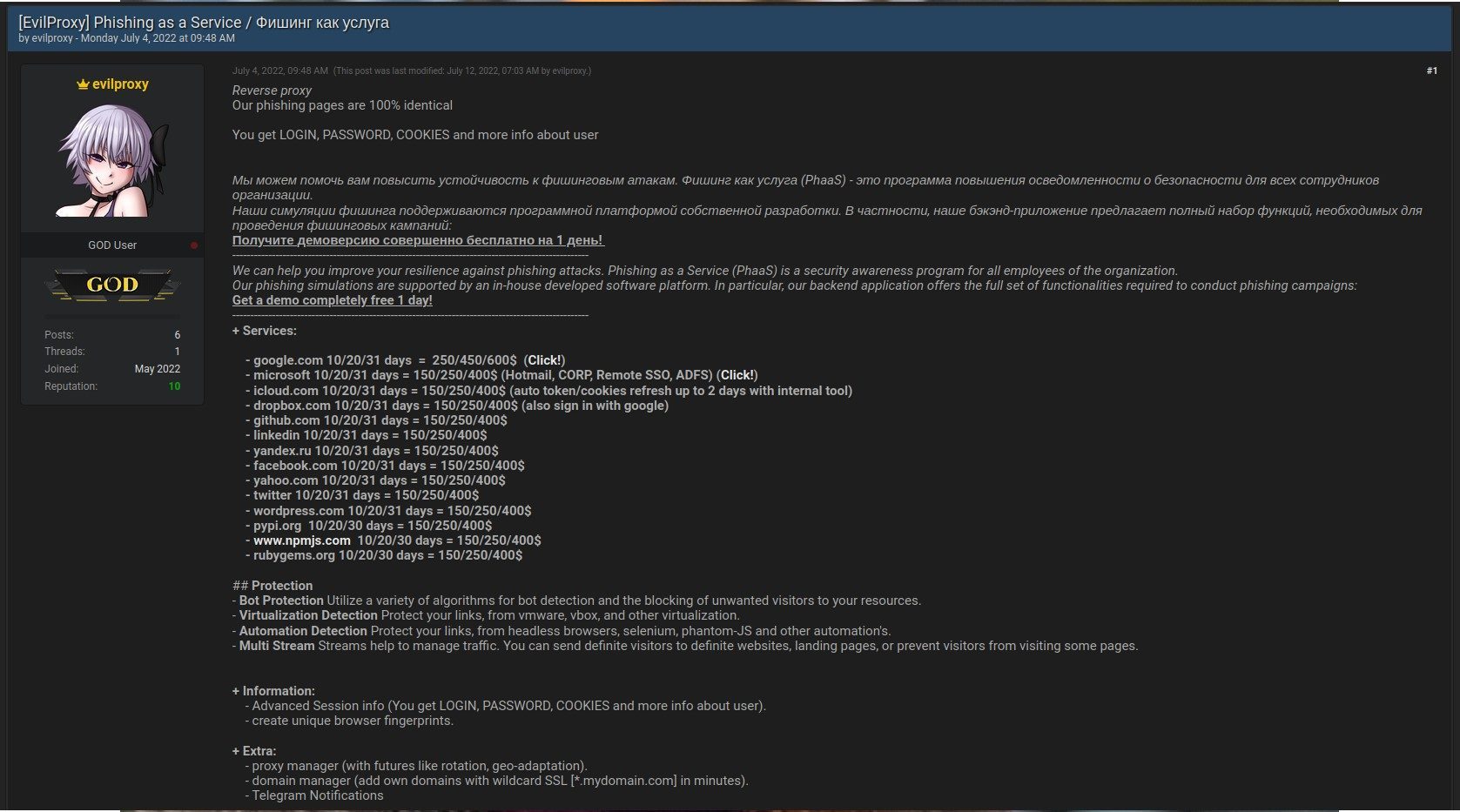

El hecho de que haya activado la autenticación de dos factores no significa que esté a salvo de los intentos de phishing. Prueba: los piratas informáticos acaban de desarrollar un servicio llamado “EvilProxy” que automatiza los ataques de phishing para cuentas protegidas por autenticación sólida. Los anuncios de este servicio se pueden encontrar actualmente en todos los principales foros de piratería, como han visto los investigadores de seguridad de Resecurity.

EvilProxy es un verdadero servicio todo en uno llave en mano. Simplemente elija el tipo de cuenta que desea atacar: Google, Microsoft, Facebook, Yahoo, Dropbox, etc. Luego seleccionamos la duración de la campaña, sabiendo que los precios están disminuyendo: $150 por 10 días, $250 por 20 días y $400 por 31 días. El pago se realiza a través de Telegram. Una vez que todo está bien configurado, la herramienta se encarga de todo para configurar la infraestructura de ataque y crear las páginas de inicio de sesión falsas.

Una trampilla de servicio diabólica

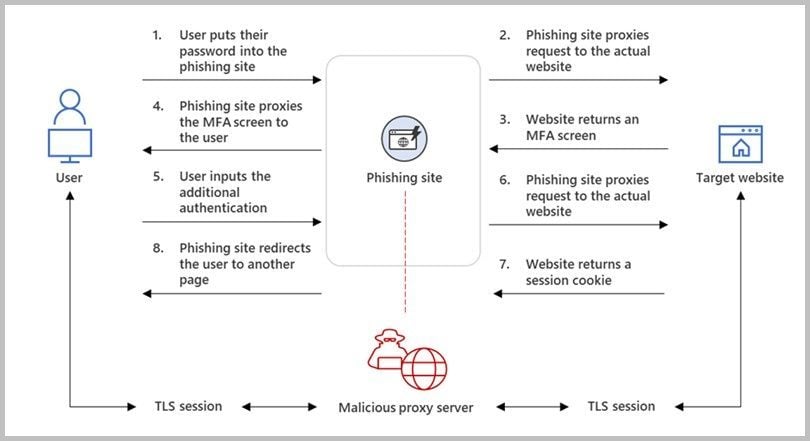

Como funciona ? El pirata atrae al usuario de Internet a un sitio web de conexión falsa instalado en un servidor que se conectará en paralelo con el sitio web real. Para ello, funciona como un pass-through. El servidor transmitirá sucesivamente el identificador y la contraseña. Por lo tanto, depende de la técnica de autenticación fuerte utilizada por el usuario de Internet. Si necesita ingresar un SMS único o un código de tipo Google Authenticator, EvilProxy simplemente lo devolverá como una contraseña. Si el usuario de Internet necesita confirmar su conexión a través de una notificación en una aplicación móvil, es aún más simple ya que no hay nada que transmitir. Solo espera a que se abra el servicio mayorista.

EvilProxy no es el primer servicio de este tipo, pero es uno de los más exitosos hasta la fecha. Hasta hace unos años, estas técnicas estaban reservadas a los hackers de alto nivel como parte de las campañas estatales de ciberespionaje. Ahora están al alcance de todos por unos cientos de euros. Es cierto que existen técnicas de autenticación sólidas que no se pueden eludir de esta manera. Este es particularmente el caso de Protocolo FIDO, donde la identidad del sitio se verifica sistemáticamente antes de enviar el token de autenticación. Desafortunadamente, pocos sitios han implementado este tipo de tecnología todavía. A la espera de su generalización, es necesario, sobre todo, permanecer atento y verificar siempre manualmente la identidad del sitio web al que se vincula.

seguridades

“Apasionado especialista en tocino. Defensor de Internet. Adicto a la cerveza. Amable aficionado a los zombis. Experto en Internet”.